La gestion des identités IAM expliquée : architecture, outils et bonnes pratiques

Vos collaborateurs jonglent avec des dizaines de mots de passe qui compromettent la sécurité de votre entreprise. Les violations de données se multiplient, les systèmes hétérogènes compliquent le contrôle des identités utilisateurs, et chaque connexion non autorisée augmente les risques.

Cette gestion des identités défaillante coûte cher : temps perdu, cyberattaques et conformité compromise.

Les solutions IAM (Identity and Access Management) automatisent la sécurisation des accès et protègent efficacement vos ressources sensibles.

Qu’est-ce que la gestion des identités IAM (Identity and Access Management) ?

L’Identity and Access Management (IAM) désigne l’ensemble des processus, technologies et politiques qui contrôlent l’identité numérique des utilisateurs au sein d’une organisation.

Cette solution de gestion centralise l’authentification, l’autorisation et l’administration des droits d’accès aux ressources informatiques de l’entreprise.

Les concepts fondamentaux de l’IAM s’articulent autour de quatre piliers techniques pour augmenter la sécurité :

| Concept | Définition | Exemple concret | Impact sécurité |

|---|---|---|---|

| Identité numérique | Représentation unique d’un utilisateur dans le système | Compte employé avec identifiant personnel | Traçabilité des actions |

| Authentification | Vérification de l’identité revendiquée | Saisie mot de passe + code MFA | Prévention des accès frauduleux |

| Autorisation | Attribution des droits d’accès aux ressources | Accès limité aux applications métier | Contrôle granulaire des permissions |

| Gestion des accès | Administration centralisée des droits utilisateurs | Modification automatique lors des changements de poste | Cohérence des politiques de sécurité |

Cette solution de gestion centralise l’authentification, l’autorisation et l’administration des droits d’accès aux ressources informatiques de l’entreprise.

Les enjeux et défis de la gestion des identités en entreprise

Les enjeux de la gestion des identités se multiplient à mesure que les organisations numérisent leurs processus métier.

Chaque entreprise fait face à des défis en matière de sécurité, alors que les risques liés aux accès non contrôlés augmentent.

Les risques liés à une mauvaise gestion des accès

Une gestion défaillante des identités expose l’entreprise à des menaces.

Ces vulnérabilités compromettent la sécurité du système d’information et la protection des données sensibles :

- Accès non autorisé aux ressources critiques par d’anciens collaborateurs

- Violation de données personnelles due à des comptes dormants non supprimés

- Escalade de privilège permettant l’accès à des informations confidentielles

- Non-conformité réglementaire engageant la responsabilité juridique de l’organisation

Les entreprises investissent dans des solutions IAM pour sécuriser leurs environnements informatiques.

La complexité croissante des environnements IT

Les environnements informatiques modernes multiplient les points d’accès et diversifient les technologies utilisées.

Cette hétérogénéité complexifie la gestion centralisée des identités et des droits utilisateurs :

- Multiplication des applications cloud impliquant chacune une authentification spécifique

- Travail hybride multipliant les terminaux mobiles et les connexions à distance

- Partenaires externes ayant besoin d’accès temporaires aux systèmes internes

- Intégration de nouvelles technologies (IA, IoT) créant de nouveaux besoins d’authentification

Cette complexité nécessite une approche unifiée de la gestion des accès sécurisés.

Les exigences réglementaires et de gouvernance

Les réglementations durcissent les obligations de traçabilité et de gouvernance des données.

Les entreprises doivent démontrer leur conformité à travers des politiques d’accès documentées et auditables :

- Traçabilité complète des connexions et modifications de droits utilisateurs

- Gouvernance des données exigeant un contrôle granulaire des accès

- Audit régulier des comptes et privilèges par des organismes externes

- Conformité RGPD imposant la suppression des données lors des départs

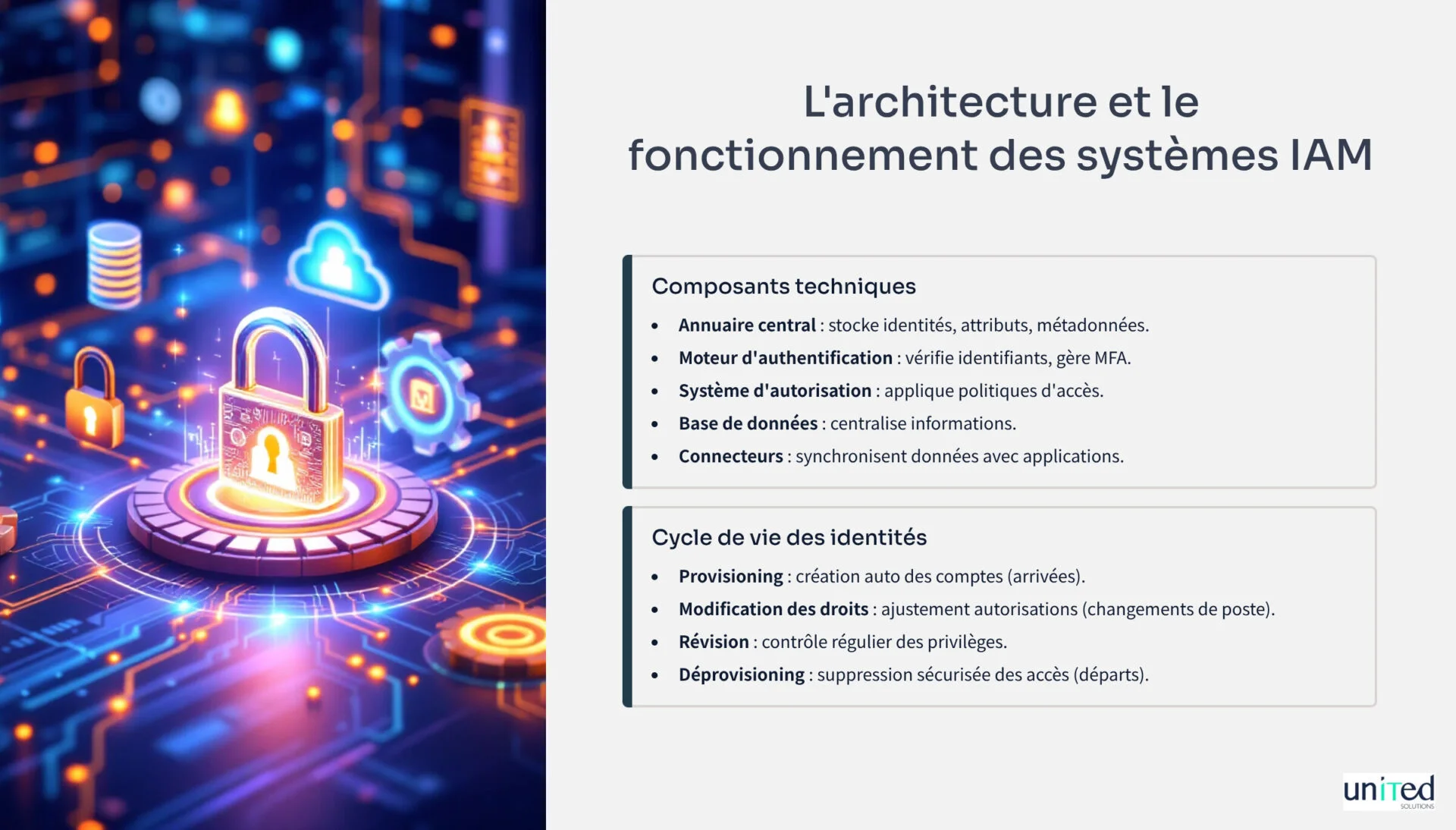

L’architecture et le fonctionnement des systèmes IAM

Comprendre l’architecture technique des solutions IAM est incontournable pour une mise en œuvre réussie.

Chaque composant du système IAM interagit avec les autres pour créer un ensemble sécurisé cohérent, où la technologie soutient la gestion des identités et des accès dans l’organisation.

Les composants techniques d’une solution IAM

L’architecture d’un système IAM s’articule autour de plusieurs composants techniques interdépendants.

Ces éléments forment l’épine dorsale technologique qui gère les processus d’authentification et d’autorisation :

- Annuaire central : stocke et organise les identités utilisateurs, leurs attributs et métadonnées

- Moteur d’authentification : vérifie les identifiants et coordonne les facteurs de sécurité multiples

- Système d’autorisation : applique les politiques de contrôle d’accès selon les rôles définis

- Base de données des identités : centralise les informations personnelles et professionnelles

- Connecteurs d’intégration : synchronisent les données avec les applications métier existantes

Le cycle de vie des identités et des accès

Le contrôle du cycle de vie automatise les processus depuis la création jusqu’à la suppression des comptes utilisateurs.

Cette automatisation réduit les erreurs humaines et accélère la mise à jour des droits d’accès :

- Provisioning : création automatique des comptes lors de l’arrivée des collaborateurs

- Modification des droits : ajustement des autorisations selon les changements de poste

- Révision périodique : contrôle régulier des privilèges accordés aux utilisateurs

- Déprovisioning : suppression sécurisée des accès lors des départs d’employés

Ces processus automatisés garantissent la cohérence des politiques de sécurité à grande échelle.

Les protocoles et standards de sécurité

Les protocoles standardisés facilitent l’intégration sécurisée entre les différents systèmes de l’entreprise.

Ces standards assurent l’interopérabilité et augmentent la sécurité des échanges d’informations.

LDAP: protocole d’accès aux annuaires distribués et bases d’identitésSAML: standard d’échange sécurisé d’authentification entre domainesOAuth: protocole d’autorisation délégué pour les applications tiercesOpenID Connect (OIDC): couche d’identité basée sur OAuth pour l’authentificationRBAC: modèle de contrôle d’accès basé sur les rôles métier

L’adoption des standards de sécurité facilite les flux de travail et améliore l’expérience utilisateur.

Les solutions et technologies IAM disponibles

Chaque organisation doit adapter le choix de ses technologies aux besoins de son environnement.

Différentes approches répondent à des contextes d’usage variés selon la taille de l’entreprise et ses objectifs sécuritaires.

Les approches de déploiement : cloud, on-premise et hybride

Les entreprises disposent de plusieurs options de déploiement selon leurs contraintes techniques et réglementaires.

Le tableau suivant compare les principales caractéristiques de chaque solution :

| Cloud (SaaS) | On-premise | Hybride |

|---|---|---|

| Déploiement rapide, maintenance externalisée | Contrôle total des données, personnalisation avancée | Flexibilité maximale, transition progressive |

| Coûts prévisibles, évolutivité automatique | Investissement matériel, expertise interne requise | Complexité accrue, double gestion |

| Accès internet obligatoire, dépendance fournisseur | Autonomie complète, conformité renforcée | Meilleur des deux mondes, coûts optimisés |

Cette diversité d’options aide les organisations à sélectionner l’infrastructure la mieux adaptée à leur contexte métier.

L’authentification unique

Le Single Sign-On (SSO) simplifie l’expérience utilisateur tandis que l’authentification multifacteur (MFA) améliore la sécurité des accès.

Ces technologies se complètent pour optimiser à la fois la productivité et la protection des ressources :

SSO: connexion unique donnant accès à toutes les applications autoriséesMFAbiométrique : empreinte digitale, reconnaissance faciale sur terminaux mobiles- Authentification basée sur des jetons : codes temporaires générés automatiquement

- Certificats numériques : authentification robuste via cartes à puce professionnelles

Cette combinaison améliore l’expérience utilisateur sans compromettre la sécurité.

Les outils de gestion des accès privilégiés et des rôles

Les comptes administrateurs associent une surveillance particulière et des contrôles spécifiques.

Ces outils spécialisés appliquent le principe du moindre privilège et consolide la traçabilité des actions sensibles.

PAM (Privileged Access Management): coffre-fort numérique pour les mots de passe administrateursRBAC (Role-Based Access Control): attribution automatique des droits selon les fonctions métier- Gestion des comptes de service : protection des identités non humaines et applications

- Infrastructure sécurisée : bastion informatique contrôlant les accès privilégiés

Ces mécanismes protègent les ressources importantes contre les menaces internes et externes.

La mise en œuvre d’une stratégie IAM efficace

Une approche méthodique lors du déploiement influe sur l’implémentation IAM.

Cette stratégie s’inscrit dans un projet de transformation digitale plus large, où la mise en œuvre doit respecter des étapes précises adaptées aux besoins de l’entreprise.

L’audit préalable et l’analyse des besoins

L’évaluation initiale identifie les failles existantes et définit les objectifs prioritaires du futur système de gestion des identités.

Cette phase d’audit est souvent couplée à un audit cybersécurité qui établit les fondations du projet. Cet examen comprend les éléments suivants :

- Cartographie complète des applications et services utilisés dans l’organisation

- Analyse des flux d’authentification actuels entre systèmes hétérogènes

- Audit des droits d’accès existants et identification des comptes dormants

- Évaluation des risques liés aux processus manuels de gestion des utilisateurs

- Recensement des exigences réglementaires et politiques de sécurité

Les bonnes pratiques de déploiement

Le déploiement progressif minimise les risques et facilite l’adoption par les équipes.

Cela favorise un pilotage serré et une formation adaptée des utilisateurs finaux :

- Déploiement pilote sur un périmètre restreint avant généralisation

- Formation personnalisée des administrateurs et utilisateurs métier

- Tests de charge et validation des performances en temps réel

- Documentation complète des processus et procédures de gestion

- Mise en place d’un support utilisateur dédié durant la transition

L’intégration avec l’écosystème existant

L’interopérabilité avec les systèmes legacy détermine la fluidité de la migration.

Cette coexistence temporaire exige une expertise en migration informatique pour préserver la continuité de service.

Les connecteurs IAM synchronisent automatiquement les données entre anciens et nouveaux systèmes, alors que les API facilitent l’intégration progressive des applications métier. Cette transition par étapes préserve la stabilité opérationnelle en modernisant l’infrastructure de sécurité.

Les bénéfices et le retour sur investissement

Une fois la mise en œuvre terminée, les avantages concrets d’une solution IAM bien implémentée se mesurent rapidement.

Quantifier ces bénéfices est indispensable pour justifier l’investissement auprès des décideurs et démontrer l’impact positif sur l’organisation, tant en termes de valeur opérationnelle que de retour sur investissement.

L’amélioration de la posture sécuritaire

L’implémentation d’un système IAM accentue la protection des ressources critiques de l’entreprise.

Ces gains sécuritaires se manifestent concrètement à travers plusieurs mécanismes de contrôle :

- Réduction des risques liés aux accès non autorisés et aux comptes dormants

- Visibilité complète sur les connexions utilisateurs et traçabilité des actions sensibles

- Contrôle granulaire des privilèges selon les principes du moindre privilège

- Protection fortifiée contre les menaces internes et les tentatives d’intrusion externe

Cette sécurisation globale diminue l’exposition aux cyberattaques et protège efficacement les données sensibles.

L’optimisation opérationnelle et financière

L’automatisation des processus de gestion des identités génère des gains d’efficacité pour les équipes IT.

Ces optimisations se traduisent par une réduction des coûts opérationnels et une amélioration de la productivité.

- Automatisation complète des tâches de provisioning et déprovisioning des comptes

- Réduction significative du temps consacré à la gestion manuelle des droits d’accès

- Diminution des coûts liés au support utilisateur grâce au self-service

- Optimisation des licences logicielles par une meilleure visibilité des usages réels

Ces économies structurelles justifient l’investissement initial en solution IAM.

L’expérience utilisateur et la compliance

L’adoption d’un système IAM moderne transforme l’expérience quotidienne des collaborateurs.

Cette simplicité d’usage s’accompagne d’une conformité réglementaire soutenue face aux exigences légales croissantes.

- Connexion unique facilitant l’accès mobile aux applications métier

- Simplicité d’authentification réduisant les frustrations utilisateurs

- Conformité automatique aux réglementations sur la protection des données

- Audit trail complet facilitant les contrôles réglementaires

Cette double amélioration consolide l’adhésion des équipes en sécurisant la conformité légale dans le même temps.

Sécurisez votre avenir numérique avec l’IAM

L’IAM forme le socle de la sécurité moderne des entreprises.

Cette transformation méthodique de la gestion des identités et des accès protège vos ressources critiques face à l’évolution constante des menaces numériques.

United Solutions et ses consultants en transformation digitale vous accompagnent dans ce parcours.

Nos experts maîtrisent chaque étape du déploiement IAM, depuis l’audit initial jusqu’à l’optimisation continue.

Bâtissons ensemble votre infrastructure d’authentification de demain !

FAQ : Gestion des identités IAM

Qu’est-ce que la gestion des identités ?

La gestion des identités centralise le contrôle des accès utilisateurs aux ressources informatiques d’une organisation. Cette solution IAM gère l’identité numérique de chaque personne à travers des processus de gestion automatisés.

Le système IAM coordonne l’authentification, l’autorisation et la surveillance des connexions. Cette méthode sécurise efficacement les données sensibles tout en simplifiant l’administration pour les équipes IT.

Comment fonctionne l’IAM ?

Le fonctionnement IAM s’appuie sur un système de gestion centralisé qui contrôle les flux de travail d’authentification. Les processus de gestion vérifient automatiquement l’identité des utilisateurs avant d’accorder l’accès aux ressources.

L’authentification multifacteur consolide cette sécurisation en utilisant plusieurs méthodes de vérification. Cette approche protège efficacement les informations critiques contre les accès non autorisés.

Pourquoi utiliser une solution IAM ?

L’avantage solution IAM réside dans la protection des données et la gestion centralisée des accès utilisateurs. Cette technologie renforce la sécurité en contrôlant granulièrement chaque connexion aux applications métier.

L’accès sécurisé contribue à la productivité des collaborateurs tout en réduisant les risques de cyberattaques. Les entreprises bénéficient d’une conformité renforcée et d’une traçabilité complète des actions utilisateurs.

Quels sont les enjeux de l’IAM ?

L’enjeu clé concerne la sécurité des entreprises face aux accès non autorisés et aux violations de données. La gestion des identités et des accès est critique dans un environnement numérique complexe.

La cybersécurité exige une surveillance continue des connexions et une révision régulière des privilèges accordés. Ces mesures protègent efficacement les ressources sensibles contre les menaces internes et externes.

Comment mettre en œuvre l’IAM ?

La mise en œuvre débute par un audit complet des systèmes existants et l’analyse des besoins spécifiques. Cette solution de gestion demande une planification rigoureuse et une mise à jour progressive des processus de gestion.

Gérer les identités efficacement exige une formation des équipes et une intégration soigneuse avec l’infrastructure existante. L’accompagnement d’experts facilite cette transition vers une architecture sécurisée.

Quelles sont les meilleures pratiques IAM ?

Les bonnes pratiques incluent l’application des principes du moindre privilège et l’authentification multifactorielle sur tous les accès critiques. Le contrôle total des permissions utilisateurs sécurise efficacement les ressources.

Sécuriser les accès entend une révision régulière des droits accordés et une surveillance continue des connexions. Ces méthodes réduisent significativement les risques de compromission des données sensibles.

Comment l’IAM renforce la sécurité ?

La sécurité passe par la protection des données et l’accès sécurisé aux applications critiques. L’authentification multifacteur vérifie l’identité des utilisateurs avant chaque connexion sensible.

La gestion des identités centralise le contrôle des privilèges et automatise la surveillance des accès. Cette approche protège efficacement contre les cyberattaques tout en maintenant la productivité des équipes.

Christophe se forge depuis plus de 12 ans une solide expertise dans le domaine de la transformation digitale et de ses enjeux auprès des clients, notamment en tant que responsable de centre de profits en ESN.